Was ist Schatten-IT?

Unter den Begriff „Schatten-IT“ (engl. Shadow IT) fallen alle Arten von Software und Hardware, die in einem Unternehmen zum Einsatz kommen, ohne dass die eigene IT über diese Nutzung informiert ist. Mitarbeiter nutzen an dieser Stelle technische Lösungen ohne offizielle Genehmigung und somit auch ohne interne Verwaltung bzw. Kontrolle.

Wichtig: Bei der Schatten-IT handelt es sich nicht notwendigerweise um Malware. Da das Unternehmen jedoch keinerlei Kontrolle über Soft- oder Hardware ausüben kann, die der hauseigenen IT unbekannt ist, können diese Software- und Hardware-Lösungen dennoch ein Risiko für die Cybersicherheit des jeweiligen Unternehmens darstellen.

Da heute immer mehr Mitarbeiter remote arbeiten, also einer geringeren unmittelbaren Kontrolle unterliegen, und gleichzeitig zahlreiche IT-Services als Cloud-Dienste zur Verfügung stehen, ist die Nutzung nicht-autorisierter IT-Lösungen für Mitarbeiter mittlerweile nur wenige Klicks entfernt. Gerade der Druck, im Rahmen der Corona-Pandemie branchenübergreifend schnelle Lösungen für Remote-Arbeitsplätze zu schaffen, hat die verstärkte Nutzung von Schatten-IT laut eines CORE Research-Berichts stark begünstigt. Aber warum greifen Mitarbeiter auf solche Lösungen zurück?

Schatten-IT– Wie sich Parallelstrukturen bilden

Mitarbeiter erhalten im besten Falle von ihrem Unternehmen alles, was sie zur Erfüllung ihrer Arbeit benötigen. In diesem idealen Szenario gibt es für Mitarbeiter keinen Grund, auf alternative Software oder Hardware zurückzugreifen. In der Praxis ist es jedoch so, dass gleich mehrere Faktoren die Nutzung einer Schatten-IT begünstigen können:

Unzureichende IT-Lösungen

Mitarbeiter möchten eine spezifische Funktion eines unternehmenseigenen Tools nutzen, die sie etwa aufgrund ihrer privaten Nutzung anderer ähnlicher Tools (Teilen von Dateien / Versenden von Links etc.) erwarten. Sie stellen jedoch fest, dass die hauseigene Lösung die gewünschte Funktion nicht unterstützt – oder nur auf einem sehr spezifischen Wege. Dies wird von Seiten des Mitarbeiters als unnötig kompliziert und störend empfunden.

Fehlende Tools

Ein Team kommt zu der Einschätzung, dass ein spezifisches Tool (z. B. für das Projektmanagement) benötigt wird. Ein solches Tool existiert jedoch auf Unternehmensebene nicht und ist auch nicht geplant. Das Team entscheidet sich also dazu, ein gängiges Tool anzuschaffen und zukünftig damit zu arbeiten, um die interne Zusammenarbeit zu optimieren – auch ohne das Wissen der eigenen IT.

Nutzung von (privaten) Tools ohne Freigabe

Ein Mitarbeiter nutzt privat einen Cloud-Dienst oder eine von vielen Produktivitäts-Apps. Die Dateien, auf die er auf der Arbeit Zugriff hat, legt er parallel auch in seiner Cloud ab. Diese ist mit seiner Produktivitäts-App verknüpft, sodass er auch abseits seiner Arbeit schnell Anpassungen vornehmen oder Überlegungen zu Kundenprojekten festhalten kann. Eine offizielle Freigabe für diesen individuellen Workflow hat der Mitarbeiter jedoch nie erhalten.

Charakteristisch für eine Schatten-IT ist, dass die Mitarbeiter, die diese Lösungen nutzen, dies in der Regel aus vermeintlich guten Gründen tun. Sie identifizieren tatsächliche oder vermeintliche Stolpersteine in ihrem Workflow und suchen nach Alternativen zu einem – aus ihrer Sicht – nachteiligen Status Quo. Doch gute Vorsätze können gerade im Bereich der IT allzu häufig negative Konsequenzen mit sich bringen.

Gängige Beispiele für eine Schatten-IT

Die Übergänge von der genehmigten IT-Infrastruktur eines Unternehmens hin zur Schatten-IT sind häufig fließend. Hier präsentieren wir eine Reihe weiterer Beispiele dafür, wie einfach alternative IT-Systeme Teil des Workflows werden können

- Messenger-Dienste

Statt des firmeninternen Tools zur Kommunikation tauschen sich Mitarbeiter privat bzw. aus Bequemlichkeit über Messenger wie WhatsApp, Telegram oder Signal aus. Dies reicht von Textkonversationen bis zum Versand von projekt- und kundenbezogenen Dateien. - Nutzung privater Geräte (BYOD)

Weil es so schön praktisch ist, installieren Mitarbeiter beruflich genutzte Apps auch auf ihrem Smartphone. Gibt es jedoch keine zentrale Regelung im Sinne einer „Bring-your-own-device“-Richtlinie (BYOD), haben plötzlich zahlreiche fremde Clients Zugriff auf Unternehmensdaten. - Einzel-Abonnements

Einzelne Abteilungen kaufen (spontan) SaaS-Dienste für die Umsetzung einzelner Projekte oder Aktionen ein, weil diese als passend und praktisch erscheinen. Die simultane Nutzung besonders vieler nicht-genehmigter SaaS-Services ist gerade in der IT stark verbreitet.

Die Risiken einer Schatten-IT

Greifen Mitarbeiter im Rahmen ihrer Arbeit auf Soft- und Hardware zurück, über die die IT nicht informiert ist, können daraus vielfältige Risiko-Szenarien entstehen:

- Sicherheitsrisiken / Malware

Nutzen Mitarbeiter nicht-autorisierte Drittanbieter-Tools, kann es sich dabei um grafisch hübsch anzusehende, aber technisch schlecht konzipierte Lösungen handeln – oder direkt um Malware. In jedem Fall stellt die Nutzung solcher Apps / Systeme eine mittelbare oder sogar unmittelbare Gefahr für die sensiblen Geschäftsdaten eines Unternehmens dar. - Compliance-Probleme / Datenschutz

Gesetzliche Vorschriften wie die DSGVO legen sehr genau fest, wie personenbezogene Daten zu speichern bzw. zu verarbeiten sind. Solche Vorgaben werden mittels einer Schatten-IT und vielen alternativen Speicherorten (häufig unwissentlich) ausgehebelt. Dies stellt jedoch einen Compliance-Verstoß auf Seiten des Unternehmens dar, was im Gegenzug hohe Bußgelder nach sich ziehen kann. - Uneinheitliche Systeme / Lizenzen

Je weiter die Nutzung von Schatten-IT im Unternehmen verbreitet ist, desto weiter „zersplittert“ die eigene IT-Landschaft. Werden in fünf Abteilungen sechs unterschiedliche Tools für überlappende Use Cases genutzt, kann dies den Datenaustausch behindern, die korrekte Lizenzierung erschweren oder auch einheitliche Backups von kritischen Dateien verhindern. - Verlust von Transparenz

Durch eine Vielzahl an intern genutzten Systemen, Tools und Apps ist für die IT nicht mehr nachvollziehbar, wo sich welche Daten befinden und ob diese vollständig vorliegen. Je länger eine solche Schatten-IT parallel existiert, desto höher die Wahrscheinlichkeit, dass sich einzelne kundenspezifische Informationen exklusiv in dieser Parallel-IT befinden. Dies erschwert dann auch die Abschaffung solcher Strukturen, da die konkrete Gefahr von Datenverlusten besteht. - Risiken für Business Continuity / IT-Support

Die eigene IT-Abteilung ist logischerweise nicht im Detail mit solchen technischen Lösungen vertraut, die sich offiziell nicht einmal im Einsatz befinden. Treten hier Fehler auf, müssen Daten gerettet werden oder benötigen Mitarbeiter Unterstützung bei technischen Fragen, kann die IT nur bedingt helfen. Die Folge sind Störungen im Betriebsablauf bis hin zu vollständigen Datenverlusten.

Von der einfachen Schaffung von Parallelstrukturen bis zur Möglichkeit des Datenverlusts durch einen Hackerangriff – die Risiken, die eine Schatten-IT mit sich bringt, sind zum Teil erheblich. Darum sind Unternehmen darauf angewiesen, solche Prozesse intern zu identifizieren.

Wie Unternehmen eine Schatten-IT erkennen können

Es liegt in der Natur der Sache, dass Unternehmen nur schwerlich bewerten können, ob und in welchem Umfang eine Schatten-IT im eigenen Unternehmen existiert. Es gibt jedoch einige bewährte Möglichkeiten, diese zu identifizieren:

- Monitoring-Tools nutzen

Unternehmen können über verschiedene Tools die Datenkommunikation im Netzwerk nachvollziehen. Durch die Analyse des Netzwerkverkehrs oder die Sichtung von Logfiles lässt sich häufig aufdecken, welche (nicht genehmigten) Tools im Unternehmen zusätzlich zum Einsatz kommen. - CASB einsetzen

Für eine präzise Steuerung, welche Anwendungen Zugriff auf die eigene Cloud erhalten sollen, bietet sich der Einsatz eines Cloud Access Security Brokers (CASB) an. Mit einer solchen Software können Zugriffe gestattet bzw. blockiert sowie Firmendaten nach ihrer Wichtigkeit kategorisiert und geschützt werden. Wesentliche Features eines CASB-Systems sind der grundsätzliche Schutz vor Datenverlust (Data Loss Prevention / DLP), die Steuerung des Zugriffs zu und von Cloud-Diensten und eine übersichtliche Darstellung aller Aktivitäten im Netzwerk. Mit Mitarbeitern sprechen

Viele Mitarbeiter sind nicht ausreichend dafür sensibilisiert, wie ihr Handeln – auch wenn es gut gemeint ist – das Unternehmen schädigen kann. Daher ist es in jedem Fall sinnvoll, aktiv das Gespräch mit Mitarbeitern zu suchen und abzufragen, ob bestimmte Apps etc. für die Arbeit genutzt oder mit Office-Diensten verknüpft sind.Gleichzeitig besteht das Risiko, dass Mitarbeiter einen bestimmten Dienst / eine Schnittstelle gar nicht als problematisch wahrnehmen oder diese bei einer eventuellen Auflistung übersehen / nicht angeben. Die Rücksprache mit den Mitarbeitern ist daher zwar wichtig, sollte aber nur einer von mehreren Bausteinen bei der Identifizierung einer Schatten-IT sein.

Gerade die Einbeziehung der Mitarbeiter stellt sicher, dass die Maßnahmen zur Aufdeckung einer eventuellen Schatten-IT im Unternehmen keine Überwachungsmaßnahme darstellen, sondern dem Wohl des Unternehmens – und somit auch dem Wohl sämtlicher Mitarbeiter – dienen.

Unternehmen haben mehrere Optionen, mit einer bestehenden Schatten-IT professionell umzugehen. © GFOS Group

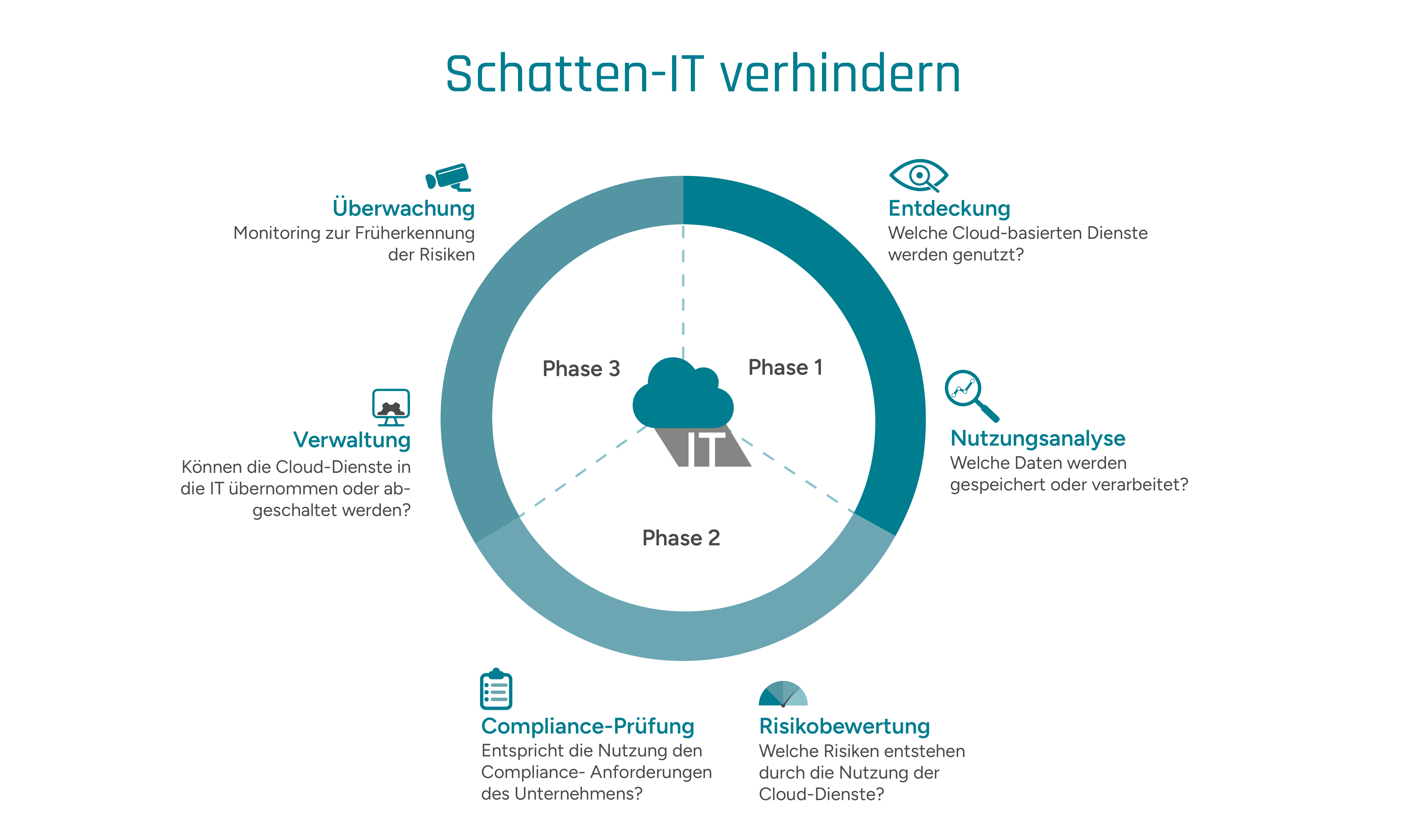

Schatten-IT verhindern – Best Practices

Nach der Identifikation von nicht-autorisierter Software oder Hardware geht es anschließend um die Frage, wie sich eine solche IT-Parallelstruktur im Unternehmen verhindern lässt oder wie diese im Nachgang sinnvoll unter Kontrolle gebracht werden kann:

- Aufklärung & Sensibilisierung der Mitarbeiter

Wie bereits angemerkt, ist davon auszugehen, dass Mitarbeiter externe Tools nach bestem Wissen und Gewissen einsetzen und sich der damit verbundenen Risiken schlicht nicht bewusst sind. Unternehmen können im Rahmen von Schulungen, Datenschutz-Workshops oder ähnlichen Prozessen proaktiv darüber aufklären und somit für Verständnis sowie Einsicht innerhalb der Mitarbeiterschaft werben. - Einführung geeigneter Tools

Ein häufiger Grund für die Entstehung einer Schatten-IT ist die Unzufriedenheit mit vorhandenen Lösungen. Unternehmen sollten deshalb benutzerfreundliche, flexible und leistungsstarke Tools zur Verfügung stellen, die den Anforderungen der Fachabteilungen gerecht werden – etwa cloud-basierte Plattformen und moderne Kollaborationslösungen. Entscheidend ist dabei die enge Zusammenarbeit zwischen IT-Abteilung und Fachbereichen – von der Bedarfserhebung bis zur Einführung. - Automatisiertes IT-Asset-Management

Unternehmen benötigen eine vollumfängliche und regelmäßig aktualisierte Übersicht aller IT-Assets, die intern im Einsatz sind. Begleitend dazu kann auch der bereits genannte CASB genutzt werden, um all die Netzwerkaktivitäten zu identifizieren, die von diesen „genehmigten“ Aktivitäten abweichen. Diese werden dann protokolliert und ggf. sogar proaktiv blockiert. Damit verfügt das Unternehmen vereinfacht gesagt über eine „Whitelist“ zulässiger Soft- und Hardware. - Arbeit nach Zero-Trust-Prinzip

Neben dieser „Whitelist“ finden sich alle anderen Anwendungen oder IT-Strukturen zunächst auf einer pauschalen „Blacklist“ wieder. Nach dem Zero-Trust-Prinzip erhalten Mitarbeiter sowie die von ihnen genutzten Apps immer nur das Minimum an notwendigen Zugängen und Berechtigungen, die sie für ihre Arbeit benötigen. Eine solche strenge Reglementierung mit strikten Zugriffskontrollen beugt wirksam „versehentlichen“ Compliance-Verstößen vor. - Definition klarer IT-Governance-Richtlinien

Verlässliche Governance-Strukturen sind essenziell, um die Bildung einer Schatten-IT zu unterbinden. Dazu gehören verbindliche Vorgaben zur Auswahl, Einführung und Nutzung von Software ebenso wie definierte Verantwortlichkeiten. Für die IT-Abteilung und sämtliche Mitarbeiter muss klar sein, welche Form von IT-Struktur im Unternehmen zulässig ist und was gegen die Richtlinien verstößt. Gleichzeitig sollten diese Richtlinien regelmäßig überprüft und bei Bedarf angepasst werden.

Sie wollen möglichen Komplikationen durch parallele IT-Strukturen wirksam vorbeugen?

Vertrauen Sie auf unsere professionelle IT-Infrastrukturberatung sowie unsere zahlreichen weiteren Kompetenzen im IT-Umfeld.

Welche Vorteile Schatten-IT bieten kann

Wie bereits zu Beginn gesagt, ist Schatten-IT nicht mit Malware gleichzusetzen. Ebenso vertreten zahlreiche IT-Abteilungen inzwischen die Auffassung, dass eine IT-Parallelstruktur nicht unmittelbar negativ ist.

Denn für die Nutzung alternativer Software / Hardware gibt es immer Gründe – sei es die Bequemlichkeit von Mitarbeitern oder tatsächlich die Erkenntnis, dass einem freigegebenen Tool eine elementar wichtige Funktion fehlt, was den Workflow eines Teams behindert.

Beim letzteren Beispiel für Schatten-IT ist es so, dass Mitarbeiter ein Defizit feststellen und gleichzeitig eine Lösung identifizieren – auch, wenn diese Lösung nicht offiziell legitimiert ist. Dennoch handelt es sich um wichtige Impulse aus der Organisation, die ein zukunftsorientiertes Unternehmen für sich nutzen sollte.

Ein Resultat könnte beispielsweise sein, dass das zuvor „unter der Hand“ genutzte Tool offiziell in die Liste der im Unternehmen genutzten Assets aufgenommen wird. Oder die Nutzung der Anwendung wird geduldet – allerdings im Rahmen strenger Compliance-Vorgaben. So können Unternehmen die realen Risiken einer Schatten-IT sicher minimieren.