Was ist Access Control as a Service?

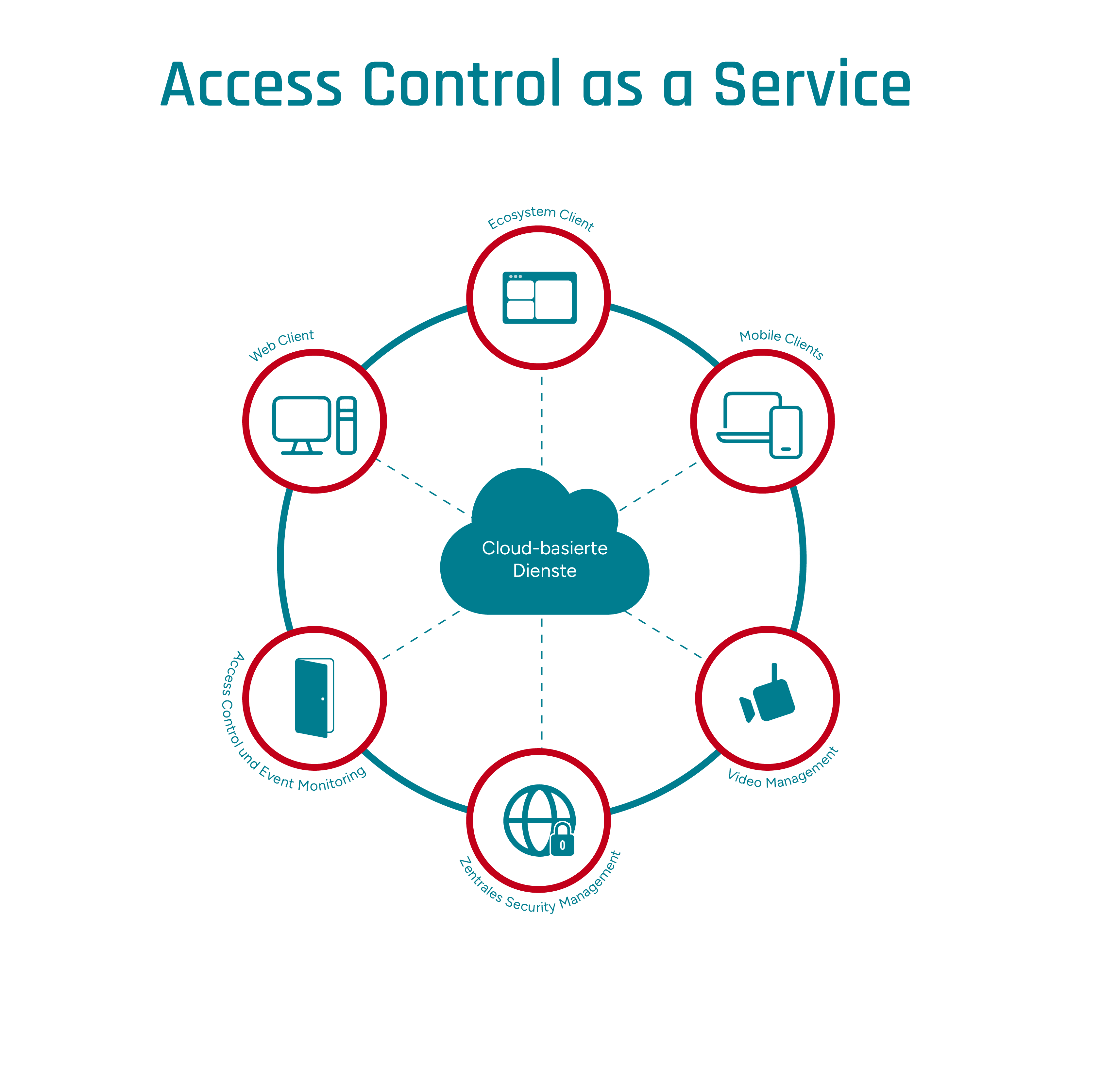

Access Control as a Service (ACaaS) ist ein Cloud-Service zur Kontrolle und Absicherung des physischen Zutritts von Personen zu Objekten, Gebäuden oder Räumen. Er basiert auf dem Servicemodell Software as a Service (SaaS) und stellt alle erforderlichen Funktionen zur Verwaltung und Steuerung digitaler Schließ- und Zutrittskontrollsysteme über das Internet bereit.

Updates werden automatisch aus der Cloud eingespielt, sodass die Lösung jederzeit aktuell und sicher bleibt. Gleichzeitig erfolgt die operative Steuerung vor Ort über Controller und Gateways, die den direkten Zugriff auf Türen, Tore und andere Zutrittspunkte ermöglichen. Auf diese Weise verbindet Access Control as a Service den Komfort einer cloudbasierten Lösung mit der Zuverlässigkeit lokaler Steuerung.

Typische Bestandteile von Access Control as a Service

Access Control as a Service umfasst üblicherweise folgende Komponenten:

- Cloud-Kontrollpläne | Zentrale Verwaltung aller Zutrittsrechte und Regeln über die Cloud ermöglicht eine einfache, standortübergreifende Steuerung. Updates und Änderungen werden automatisch verteilt, wodurch Sicherheitslücken minimiert und administrative Aufwände reduziert werden. Cloud-Kontrollpläne bieten zudem flexible Anpassungsmöglichkeiten einerseits für unterschiedliche Nutzergruppen, andererseits in Bezug auf Zeitpläne und Zutrittsbereiche.

- Controller | Controller übernehmen die lokale Steuerung von Türen, Toren und anderen Zutrittspunkten. Sie setzen die Anweisungen der Cloud-Kontrollpläne um, ermöglichen Offline-Funktionen bei Netzwerkunterbrechungen und sichern den Betrieb auch bei temporären Verbindungsproblemen. Moderne Controller unterstützen zudem Protokolle wie OSDP für eine sichere standardisierte Kommunikation.

- Leser | Leser an den Zutrittspunkten erfassen die Credentials (Identifikations- und Berechtigungsmerkmale) und authentifizieren Nutzer. Sie können klassische ID-Karten, Mobile Credentials auf Smartphones oder Wearables sowie biometrische Merkmale wie Fingerabdrücke oder Gesichtserkennungen verarbeiten. Leser liefern Echtzeitinformationen an den Controller und die Cloud; das gewährleistet Transparenz, Sicherheit und schnelle Reaktionsmöglichkeiten.

- Credentials | Credentials dienen der eindeutigen Identifikation und Berechtigung von Personen. Dazu zählen physische ID-Karten, mobile digitale Lösungen oder biometrische Daten. Sie lassen sich flexibel einsetzen, verschlüsselt übertragen und kombinieren, um den Sicherheitsgrad zu erhöhen. Mobile Credentials reduzieren zudem Materialeinsatz und ermöglichen kontaktlose Zutritte – zum einen für mehr Komfort, zum anderen auch im Sinne der allgemeinen Hygiene, da physischer Kontakt vermieden wird.

Damit Systeme verschiedener Hersteller nahtlos zusammenarbeiten können, basiert ACaaS zunehmend auf offenen Standards für die Interoperabilität wie zum Beispiel:

- SIA OSDP (Open Supervised Device Protocol der Security Industry Association) für eine sichere Kommunikation zwischen Lesern und Controllern

- ONVIF (Open Network Video Interface Forum) zur Integration in Video- und Sicherheitssysteme

Access Control as a Service umfasst diverse cloudbasierte Maßnahmen, die kombiniert für maximale Sicherheit sorgen; © GFOS Group

Vorteile von Access Control as a Service

Access Control as a Service bietet ihren Anwendern diverse Vorteile; darunter:

- Hardware-Unabhängigkeit | ACaaS erlaubt es, unterschiedliche bestehende Hardware-Komponenten nahtlos an die softwaregesteuerte Zutrittskontrolle anzubinden. Dadurch können sowohl kleine Installationen mit einer einzigen Tür als auch große, komplexe Umgebungen mit vielen Zugängen zentral verwaltet werden, ohne dass bestehende Investitionen dafür ersetzt werden müssen.

- Individuelle Skalierung und hohe Geschwindigkeit | Dank der flexiblen Architektur lassen sich neue Standorte, Türen oder Nutzergruppen innerhalb kürzester Zeit anbinden. Dies führt zu einem deutlich schnelleren Roll-out und ermöglicht eine dynamische Anpassung an mögliches Unternehmenswachstum. Flexible Lizenzierungsmodelle unterstützen zusätzlich die wirtschaftliche Nutzung und einfache Erweiterung des Systems.

- Hohe Sicherheit | Durch automatische Updates und Patches aus der Cloud bleibt das System stets auf dem neuesten Stand, ohne dass Administratoren manuell dafür eingreifen müssten. Zentrale Sicherheitsrichtlinien lassen sich einheitlich durchsetzen, wodurch Sicherheitslücken reduziert werden. Der geringere Wartungsaufwand senkt gleichzeitig Kosten und administrative Belastungen.

- Gesteigerte Produktivität | Neue Mitarbeiter können schnell und unkompliziert über Remote-Freigaben eingebunden werden, was den Onboarding-Prozess erheblich vereinfacht. Zudem reduziert die zentrale Verwaltung den Aufwand für Support-Anfragen: Häufige Helpdesk-Tickets etwa zu verlorenen Karten oder Berechtigungen werden deutlich verringert, wodurch interne Ressourcen geschont werden.

- Berücksichtigung von Compliance/Audits | Granular einstellbare Benutzerrechte sorgen dafür, dass jeder nur auf die Bereiche zugreifen kann, die seiner Rolle entsprechen. Ergänzt durch auswertbare Logs entsteht ein Höchstmaß an Transparenz. So können Unternehmen jederzeit nachvollziehen, wer wann wo Zutritt hatte, und sind bestens auf interne wie externe Audits vorbereitet.

- Offline-Fähigkeit | Selbst bei Ausfällen der Netzwerkverbindung bleibt das Zutrittsmanagement funktionsfähig. Lokales Caching von Berechtigungen sorgt dafür, dass vorabdefinierte Fallback-Szenarien greifen und der Betrieb nicht stillsteht. Sobald die Verbindung wiederhergestellt ist, synchronisiert sich das System automatisch mit der Cloud und aktualisiert alle Daten.

- Starke Authentifizierungs-Maßnahmen | Moderne Sicherheitsstandards wie Multifaktor-Authentifizierung, Gerätezertifikate oder mobile Credentials stellen sicher, dass nur berechtigte Personen Zutritt erhalten. Diese Maßnahmen kombinieren verschiedene Schutzebenen und erschweren unbefugten Zugriff erheblich. Besonders mobile Credentials bieten zusätzliche Sicherheit, da sie verschlüsselt und eindeutig Endgeräten zugeordnet sind.

Integration von ACaaS in HR- und IT-Ökosysteme

Access Control as a Service lässt sich einfach in bestehende HR- und IT-Umgebungen einbinden und schafft auf diese Weise zusätzliche Mehrwerte in der täglichen Anwendung. So können zum Beispiel Zugriffsrechte auf Grundlage der vorhandenen HR-Stammdaten erteilt werden. Auf diese Weise sind sowohl eine Lifecycle-Automatisierung als auch SSO-Flows möglich; viele Routinehandlungen werden auf somit schneller erledigt.

Wird ACaaS in das Workforce Management bzw. die Zeiterfassung integriert, können unter anderem Tür-Events als Zeitereignisse genutzt werden. Auch schichtbasierte Zutrittsprofile lassen sich einstellen – für mehr Sicherheit auf dem Werksgelände.

Darüber hinaus ist die Einbindung von ACaaS ins Besuchermanagement möglich. Danach können Mitarbeiter über die Workforce-Management-Software selbst Besucheranträge stellen und somit temporäre Berechtigungen für Gäste und externe Dienstleister einholen, die in Compliance-Workflows dokumentiert werden.

Migration von On-Prem-Zutrittskontrolle zu ACaaS

Die Migration von einer klassischen On-Premises-Zutrittskontrolle hin zur Access Control as a Service folgt üblicherweise dem folgenden Ablauf:

Bestandsaufnahme der Hardware und Verkabelung + Prüfung der OSDP-Readiness

Am Anfang steht die Analyse der bestehenden Infrastruktur. Dazu werden vorhandene Zutrittsleser, Steuerungen, Verkabelungen und Netzwerke dokumentiert. Besonders wichtig ist die Prüfung der OSDP-Readiness, da dieses Protokoll sichere Kommunikation ermöglicht. Ältere Schnittstellen sollten identifiziert und bei Bedarf ersetzt werden.

Entwicklung einer Credential-Strategie

Im zweiten Schritt wird festgelegt, wie Zugangsdaten künftig gestaltet sein sollen. Dazu gehört die Frage, ob die vorhandene Kartentechnologie noch ausreichend verschlüsselt ist oder ob ein Umstieg auf neuere Standards nötig ist. Hintergrund ist, dass selbst weitverbreitete Technologien wie MIFARE Classic gravierende Sicherheitslücken aufweisen – mit dem Risiko möglicher Manipulationen und Diebstähle der Kartendaten.

Gleichzeitig wird definiert, welche Bereiche zusätzliche Faktoren wie PIN oder Biometrie erfordern, um sensible Zonen besser abzusichern.

Erstellung eines Berechtigungsmappings

Nun werden Nutzergruppen, Zutrittsrechte und Zeitfenster abgebildet. Mitarbeiter, Dienstleister, Besucher oder temporäre Partner erhalten jeweils definierte Zugangsrechte – etwa nur zu bestimmten Türen oder Uhrzeiten. Dieses Mapping stellt sicher, dass Sicherheit und betriebliche Abläufe aufeinander abgestimmt sind.

- Prüfung des Preis- und Betriebsmodells

Im vierten Schritt erfolgt eine wirtschaftliche Betrachtung: Welche Standorte, Türen und Leser müssen angebunden werden? Werden Erweiterungen wie Besuchermanagement oder mobile Credentials benötigt? Parallel wird entschieden, ob ein Kauf- oder ein Abomodell besser zu den langfristigen Anforderungen passt, inklusive Wartungs- und Betriebskosten.

Datenmigration, Schulung und Change-Management

Abschließend werden bestehende Zutrittsdaten ins neue System übernommen. Schulungen für Administratoren und Anwender sichern die Bedienbarkeit, während ein begleitendes Change-Management für Akzeptanz seitens der Mitarbeiter sorgt. Transparente Kommunikation und klare Anleitungen minimieren Unsicherheiten und ermöglichen einen reibungslosen Übergang.

So entsteht ein strukturierter Ablauf, der technische, organisatorische und wirtschaftliche Aspekte gleichermaßen berücksichtigt und den erfolgreichen Wechsel zu einem modernen Zutrittssystem sicherstellt.

Trends und Entwicklungen rund um Access Control as a Service

Rund um Access Control as a Service zeichnen sich mehrere zentrale Trends ab. So rücken mobile Credentials immer stärker in den Vordergrund: Smartphones und Wearables ersetzen klassische Ausweiskarten, wodurch nicht nur der Anwenderkomfort steigt, sondern auch der Einsatz von Plastik reduziert wird.

So haben in den USA 75 % der iPhone-Nutzer mindestens eine Karte in ihrer Apple Wallet geladen. Parallel dazu gewinnt die Standardisierung mithilfe der erwähnten Protokolle (OSDP, ONVIF) an Bedeutung, da sie die Interoperabilität verschiedener Systeme beschleunigt und so die Integration herstellerübergreifender Lösungen erleichtert.

Angesichts zunehmender Cyber-Bedrohungen wird zudem das Zero-Trust-Prinzip immer wichtiger: Zugriffen wird nicht pauschal vertraut, sondern sie werden kontinuierlich geprüft und abgesichert. Auch das Thema Nachhaltigkeit spielt eine wachsende Rolle: Energieeffiziente Hardware senkt den Stromverbrauch, während der Umstieg auf mobile Credentials den Materialeinsatz deutlich verringert. Zusammengefasst wird Access Control as a Service damit nicht nur sicherer und flexibler, sondern auch zukunftsorientiert und ressourcenschonend.

Jetzt Zutritt professioneller gestalten

Greifen sie Trends und Entwicklungen vor und sichern Sie sich eine zukunftsfähige ACaaS-Lösung von GFOS. Unser Access-Control-Bundle kann exakt auf die aktuellen Sicherheitsbedarfe in Ihrem Unternehmen angepasst werden. Wir freuen uns auf Ihre Anfrage.